Firma płatności kryptowalutowych CoinsPaid z siedzibą w Estonii podejrzewa, iż północnokoreańska grupa hakerska Lazarus Group uzyskała dostęp do jej systemów poprzez fałszywych rekruterów.

Dziś na blogu CoinsPaid pojawił się post, w którym twórcy wyjaśnili jak zostali oszukani. Zaprezentowali model oszustwa, które umożliwiło hakerom kradzież ponad 37 milionów dolarów dnia 22 lipca. Był to wynik zmanipulowania jednego z pracowników, który podczas fałszywej rozmowy kwalifikacyjnej pobrał oprogramowanie wierząc, iż wykonuje techniczne zadanie rekrutacyjne. Firma donosiła, iż pracownik odpowiedział na ofertę pracy, którą opublikowali hakerzy, i pobrał złośliwy kod, co umożliwiło hackerom kradzież informacji i dostęp do infrastruktury CoinsPaid.

We Know Exactly How Attackers Stole and Laundered $37M USD

CoinsPaid invited a partnership with @MatchSystems, in cooperation with law enforcement agencies and regulators, accompanies the process of returning stolen #crypto assets.

Read more: https://t.co/jLF3ICo603

pic.twitter.com/0gDy9CJcS7

Rekruterzy z firm kryptowalutowych kontaktowali się z pracownikami CoinsPaid za pośrednictwem LinkedIn i różnych komunikatorów, oferując bardzo wysokie wynagrodzenie. Na przykład niektórzy członkowie zespołu otrzymywali oferty pracy z wynagrodzeniem w zakresie od 16 000 do 24 000 dolarów miesięcznie. W trakcie procesu rekrutacji sprawcy próbowali oszukać kandydatów, aby zainstalowali oprogramowanie JumpCloud Agent w celu wykonania zadania technicznego.

Po uzyskaniu dostępu do infrastruktury CoinsPaid, atakujący skorzystali z podatności w klastrze i otworzyli backdoor. Wiedza, którą sprawcy uzyskali na tym etapie, umożliwiła im odtworzenie prawidłowych żądań interakcji z interfejsami blockchaina i wyprowadzenie środków firmy z naszego konta operacyjnego.

CoinsPaid uruchomiło swoje procedury, ale było już za późno

Wewnętrzne środki bezpieczeństwa uruchomiły system alarmowy w CoinsPaid, co umożliwiło szybkie zatrzymanie złośliwej działalności i wyrzucenie hakerów z obrębu firmy. Zgodnie ze standardową procedurą po każdym ataku hakerskim, CoinsPaid powiadomił wszystkie główne giełdy kryptowalutowe i firmy zajmujące się cyberbezpieczeństwem o incydencie, podając informacje o adresach hakerów. Następnie zostali oni uwzględnieni w znakowaniu, które zostało udostępnione w społeczności. Wszystko aby zapobiec dalszym ruchom i praniu środków związanych z tymi adresami.

Jednak dystrybucja znakowania do kolejnych adresów podczas przesyłania środków zajmuje do 60 minut. Na podstawie wyników śledztwa zaatakowanej firmy, hakerzy CoinsPaid przenieśli środki na nowe adresy w ciągu kilku minut. Niestety zanim znakowanie mogło nadążyć za działaniami sprawców.

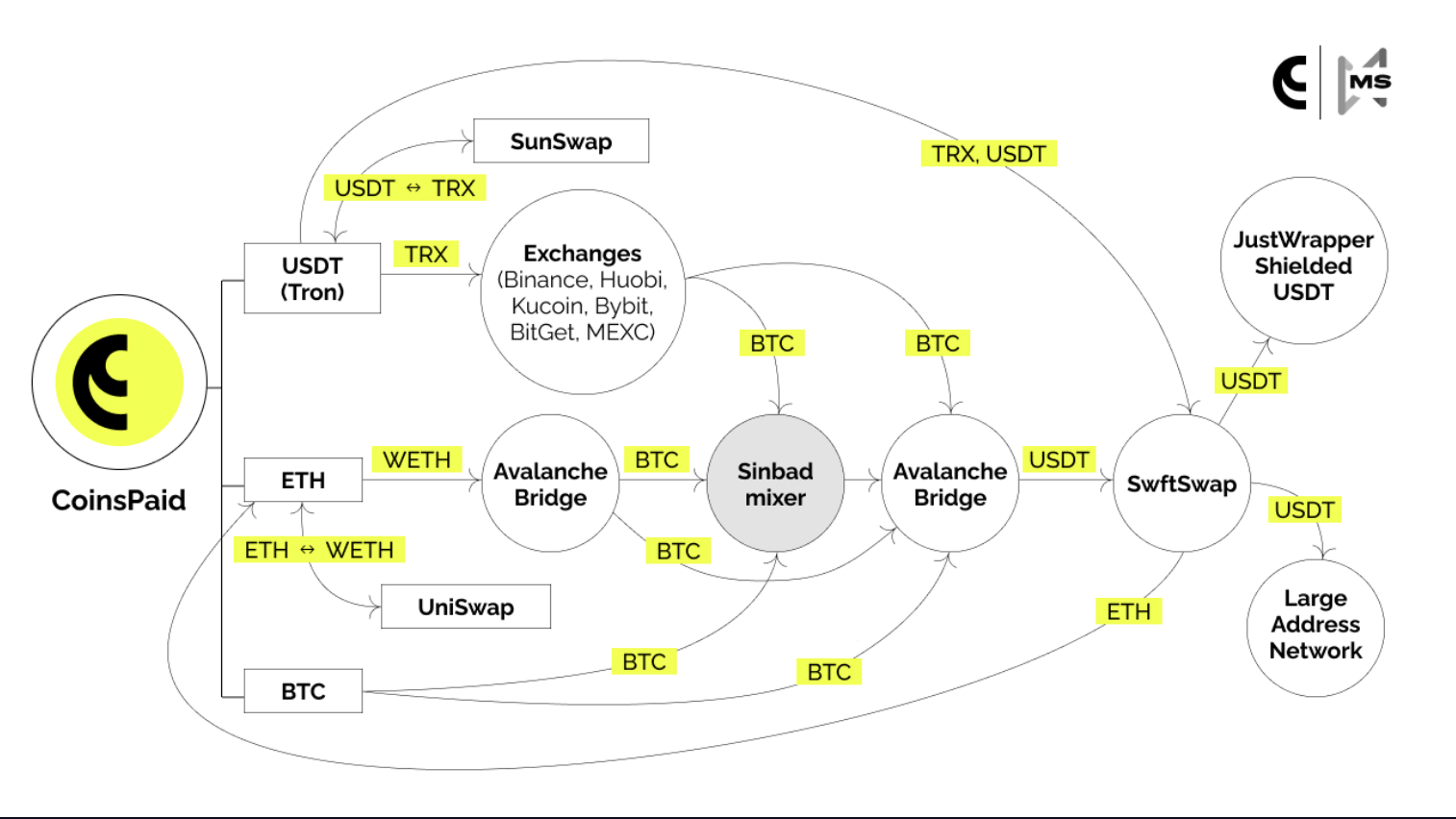

Tracking środków skradzionych z CoinsPaid w dniu 22 lipca. Źródło: CoinsPaid.

Już w swoim raporcie po ataku CoinsPaid podejrzewał Lazarus Group. Przed atakiem opiewającym na 37 milionów, hakerzy podejmowali kilka wcześniejszych prób infiltracji platformy, zaczynając od marca 2023 roku. Ale po wielu niepowodzeniach zmienili swoje podejście na wysoce zaawansowane i energiczne techniki inżynierii społecznej. Czyli skierowali się ku indywidualnym pracownikom, a nie samej firmie.

CoinsPaid oświadczył, iż współpracował z firmą zabezpieczeń blockchain Match Systems, aby śledzić skradzione fundusze. Większość z nich została przetransferowana na SwftSwap. Według firmy, wiele aspektów transakcji hakerów przypominało działania Lazarus Group. Takie jak w przypadku ataku na portfel Atomic Wallet, gdzie skradziono 35 milionów dolarów.

Lazarus Group – historia

Grupa Lazarus, określana przez media jako „najważniejsza grupa zagrożeń cybernetycznych na świecie obecnie”, odpowiada za przeprowadzanie kampanii hakerskich na całym świecie. Choć liczba członków grupy i ich nazwy nie zostały jednoznacznie zidentyfikowane, ta organizacja przestępcza jest związana z rządem Korei Północnej.

W latach 2009-2013 miała miejsce pierwsza główna operacja przypisywana Lazarus, zatytułowana „Operacja Troja”. Hakerzy skierowali swoje ataki przeciwko rządowym stronom internetowym Stanów Zjednoczonych i Korei Południowej.

W 2014 roku grupa Lazarus zdobyła rozpoznawalność na całym świecie za atak na Sony Pictures. Sprawcy opublikowali poufne dokumenty firmy, w tym informacje o pracownikach, ich umowach o pracę, a choćby o ich członkach rodzin.

W 2017 roku Lazarus zaatakował ponownie. Był to atak ransomware WannaCry, kóry był światowym cyberatakiem w maju 2017 roku. Skierowany był on przeciwko komputerom działającym na systemie operacyjnym Microsoft Windows, poprzez szyfrowanie danych i żądanie okupu w Bitcoinach. Atak trwał 4 dni i skutkował zainfekowaniem ponad 300 000 komputerów na całym świecie.

W miarę jak rynek kryptowalut zyskiwał na popularności i wzrastała jego kapitalizacja, grupa Lazarus zaczęła kierować swoje ataki właśnie na ten rynek. Lista ofiar, na dzień dzisiejszy, obejmuje ponad 20 firm. W tym Axie Infinity (625 mln USD), Horizon Bridge (100 mln USD) oraz Atomic Wallet (100 mln USD).

Istnieje wiele spekulacji dotyczących długoterminowych celów Lazarusa i przyczyn wzrastającej częstotliwości ataków. Wielu ekspertów uważa, iż działalność grupy jest przedłużeniem dążenia Korei Północnej do pozyskania obcej waluty.

2 lat temu

2 lat temu

![[FOTO] Obraz i Wiara: Świętość to nie teoria](https://www.emkielce.pl/media/k2/items/cache/d04917f09609ab8382785d14909f807a_XL.jpg)