W maju Microsoft wspólnie z międzynarodowymi partnerami przeprowadził szeroko zakrojoną operację wymierzoną w Lumma Stealer – jedno z najpopularniejszych narzędzi wykorzystywanych przez cyberprzestępców do kradzieży danych logowania, kart płatniczych, portfeli kryptowalutowych i informacji firmowych. W ramach działań przejęto ponad 2300 domen, zakłócono infrastrukturę dowodzenia oraz zablokowano kanały dystrybucji tego złośliwego oprogramowania.

Lumma to klasyczny przykład modelu Malware-as-a-Service (MaaS), który w ciągu ostatnich lat zyskał ogromną popularność na forach cyberprzestępczych. Za miesięczny abonament przestępcy mogli liczyć na regularne aktualizacje, mechanizmy ukrywania i pełne wsparcie techniczne – niczym w legalnym SaaS. Lumma była dystrybuowana przez spear-phishing, malvertising i fałszywe kampanie reklamowe podszywające się m.in. pod Booking.com. Jej twórca, ukrywający się pod pseudonimem „Shamel”, działał z terytorium Rosji, a oprogramowanie trafiło m.in. do gangów ransomware takich jak Octo Tempest (Scattered Spider).

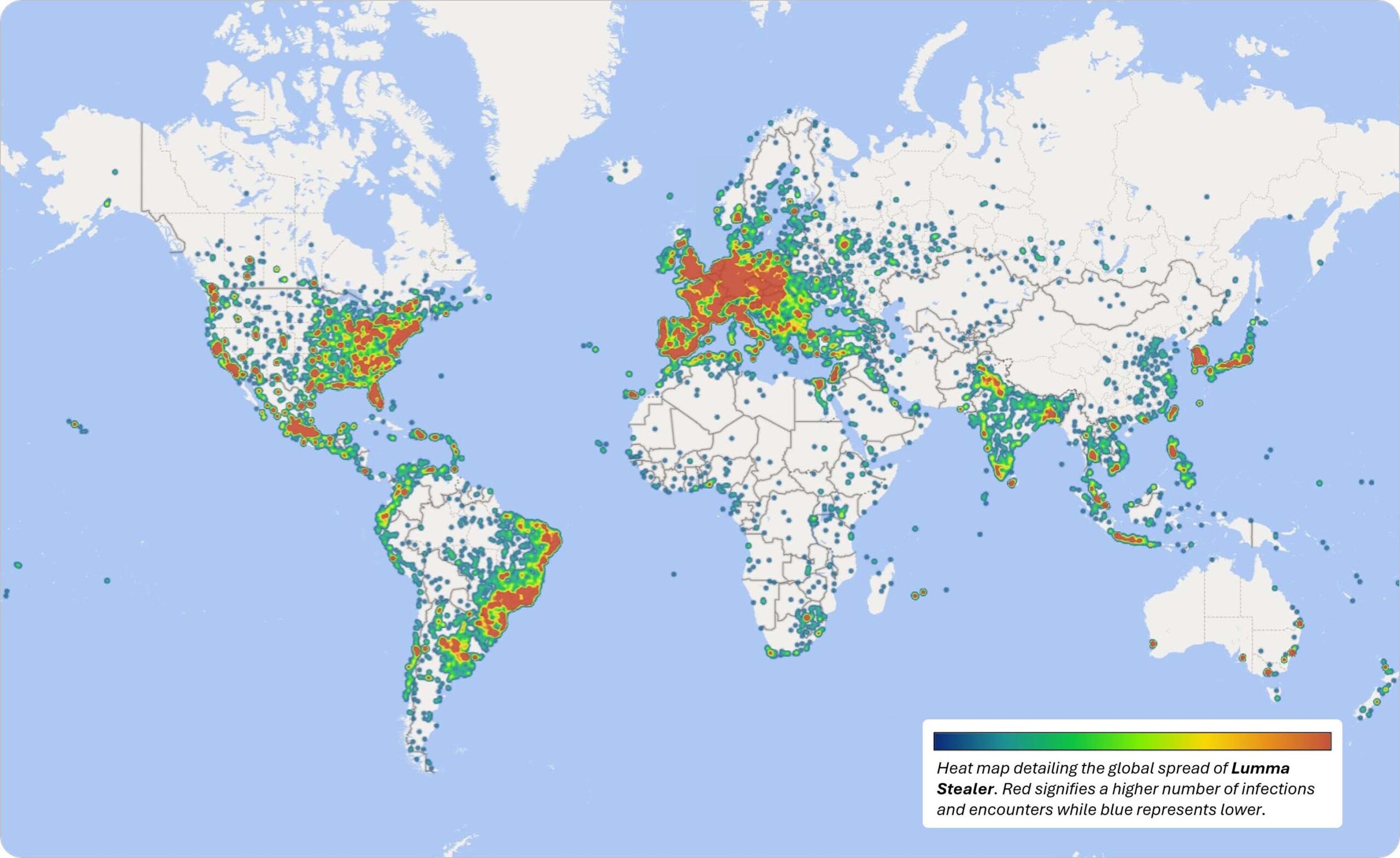

Mapa cieplna przedstawiająca globalny zasięg infekcji i zagrożeń ze strony złośliwego systemu Lumma Stealer na urządzeniach z systemem Windows.

Przykład wiadomości e-mail phishingowej podszywającej się pod Booking.com

Microsoft zidentyfikował blisko 400 tys. zainfekowanych urządzeń z Windows w ciągu zaledwie dwóch miesięcy. Skala ataku pokazuje, iż Lumma była nie tylko skuteczna, ale też masowo wykorzystywana – od ataków na szkoły po kradzieże finansowe i zakłócanie działalności firm z branż krytycznych, takich jak logistyka, zdrowie czy telekomunikacja.

Czy to zwycięstwo? Niekoniecznie. Choć operacja Microsoftu osłabiła działanie Lumma Stealer, historia podobnych narzędzi pokazuje, iż cyberprzestępczość zorganizowana jest odporna na tego typu ciosy. Przejęte domeny zostaną zastąpione nowymi, a infrastruktura odbudowana – pytanie brzmi: jak szybko.

Dla branży to sygnał, iż model MaaS nie tylko działa, ale się profesjonalizuje. Lumma była brandowana, miała logo, slogan, a choćby program partnerski. To nie jest już świat amatorskich skryptów pisanych w piwnicach – to dynamiczny, zyskowny sektor z własnym marketingiem i strukturą sprzedaży.

Walka z taką cyberprzestępczością wymaga więcej niż działań policyjnych. Potrzebna jest międzynarodowa presja na państwa, które tolerują lub chronią twórców narzędzi takich jak Lumma. Dopóki „Shamel” może bezkarnie prowadzić swój biznes zza granicy, każda podobna akcja będzie tylko czasowym zakłóceniem.

Z perspektywy firm najważniejsze jest wzmacnianie podstawowej odporności: aktualne systemy, segmentacja sieci, MFA i monitoring aktywności użytkowników. Operacje takie jak ta nie zastąpią proaktywnego podejścia do cyberbezpieczeństwa, ale mogą – choćby chwilowo – przechylić szalę na stronę obrońców.

6 miesięcy temu

6 miesięcy temu