Współczesny przemysł i infrastruktura krytyczna opierają się na zaawansowanych technologiach, które na co dzień pozostają niewidoczne, a mimo to są fundamentem globalnej gospodarki i bezpieczeństwa publicznego. Chodzi o systemy Technologii Operacyjnych (OT) oraz Przemysłowych Systemów Sterowania (ICS).

OT to zbiór technologii służących do monitorowania i zarządzania fizycznymi procesami przemysłowymi. W jego skład wchodzą systemy ICS, takie jak SCADA (Supervisory Control and Data Acquisition), które zbierają dane w czasie rzeczywistym i kontrolują procesy na dużą skalę – m.in. w energetyce, transporcie czy wodociągach. Bezpieczeństwo i ciągłość działania tych systemów mają bezpośredni wpływ na funkcjonowanie usług publicznych i fizyczne bezpieczeństwo społeczeństwa.

Tradycyjnie systemy OT działały w izolacji od internetu, w tzw. środowiskach „air-gapped”. Fizyczna separacja przez lata uchodziła za skuteczną barierę ochronną, a cyberzagrożenia wydawały się odległe. Priorytetem była niezawodność i bezpieczeństwo operacyjne, nie zaś ochrona danych.

Ten paradygmat uległ jednak gwałtownej zmianie. Cyfryzacja, rozwój Przemysłowego Internetu Rzeczy (IIoT) oraz dążenie do automatyzacji i efektywności doprowadziły do połączenia systemów IT i OT. Integracja ta zwiększyła możliwości operacyjne, ale jednocześnie znacznie poszerzyła powierzchnię ataku i ujawniła podatności wcześniej ukryte przed światem zewnętrznym.

W efekcie „niewidzialne” cyberbezpieczeństwo OT stało się jednym z najpilniejszych wyzwań. Koncepcja izolacji jako skutecznej ochrony jest dziś w dużej mierze mitem. Systemy projektowane z myślą o odseparowaniu od sieci zewnętrznych coraz częściej stają się elementem połączonego środowiska operacyjnego, które wymaga nowego podejścia do ochrony.

Bezpieczeństwo nie może już opierać się na pasywnym modelu. Potrzebne są aktywne, zintegrowane strategie cyberochrony, które uwzględniają wzajemne powiązania między systemami i umożliwiają ciągłe zarządzanie ryzykiem. To zasadnicza zmiana w myśleniu o ochronie środowisk przemysłowych — i jeden z powodów, dla których cyberbezpieczeństwo OT przestaje być niewidoczne.

OT i ICS: specyfika, wyzwania i konwergencja z IT

Cyberbezpieczeństwo w środowiskach OT i ICS różni się zasadniczo od tego w IT. Wynika to z odmiennych priorytetów, długiego cyklu życia systemów oraz specyfiki stosowanych technologii.

W systemach IT kluczowa jest poufność, integralność i dostępność danych. OT koncentruje się natomiast na bezpieczeństwie fizycznym, ciągłości działania i dostępności procesów. Ich awaria może prowadzić do uszkodzeń maszyn, zagrożeń dla życia, a choćby katastrof środowiskowych. Podczas gdy IT opiera się na częstych aktualizacjach i krótkim cyklu życia sprzętu, systemy OT projektowane są na dekady działania, często bez możliwości łatwego uaktualnienia — każda przerwa może skutkować poważnymi konsekwencjami.

Różnice dotyczą też komunikacji. IT korzysta ze standardowych protokołów sieciowych, OT – z własnościowych, często pozbawionych podstawowych mechanizmów bezpieczeństwa, takich jak szyfrowanie czy uwierzytelnianie. Starsze urządzenia OT zwykle nie były projektowane z myślą o połączeniu z internetem i nie posiadają wbudowanych zabezpieczeń. Dodatkowo, systemy OT działają w czasie rzeczywistym i nie tolerują opóźnień — standardowe narzędzia bezpieczeństwa IT mogą więc powodować zakłócenia, a choćby awarie.

Środowiska OT/ICS niosą ze sobą wiele unikalnych wyzwań. Często opierają się na przestarzałych, niewspieranych już systemach, które zawierają znane i łatwe do wykorzystania luki bezpieczeństwa. Niewłaściwa segmentacja sieci sprawia, iż uzyskanie dostępu do jednej części infrastruktury otwiera drogę do całego środowiska operacyjnego. Powszechny jest również brak pełnej widoczności aktywów — starsze urządzenia i niestandardowe protokoły utrudniają inwentaryzację, co uniemożliwia ocenę ryzyka, wykrywanie podatności (CVEs) i dopasowanie odpowiednich środków zaradczych. Utrudniony lub niekontrolowany zdalny dostęp oraz słaba higiena haseł — np. używanie domyślnych loginów — dodatkowo zwiększają zagrożenia.

Ta „niewidzialność” infrastruktury OT oznacza, iż organizacje często funkcjonują bez pełnej świadomości poziomu zagrożeń. Skuteczna obrona wymaga więc specjalistycznych narzędzi do wykrywania i monitorowania aktywów OT, które nie zakłócają pracy operacyjnej.

Konwergencja systemów IT i OT przynosi realne korzyści, jak możliwość bieżącego monitorowania procesów przemysłowych, eliminacja zbędnych systemów, poprawa efektywności operacyjnej i lepsza widoczność bezpieczeństwa. Jednak wraz z integracją rośnie powierzchnia ataku. OT, które pierwotnie działało w izolacji, staje się dziś dostępne dla cyberprzestępców przez połączenia IT, co drastycznie zwiększa ryzyko incydentów.

Konwergencja ujawnia także tarcia organizacyjne — różnice kulturowe między zespołami, problemy z kompatybilnością rozwiązań oraz trudności we wdrażaniu spójnych polityk bezpieczeństwa. Paradoks polega na tym, iż dążenie do zwiększenia efektywności operacyjnej prowadzi do wyższej interkonektowności systemów, która — w połączeniu z niepewnością starszych technologii OT — nieuchronnie poszerza pole do ataku.

Aby sprostać tym wyzwaniom, organizacje muszą przejść od reaktywnego podejścia do modelu proaktywnego, w którym bezpieczeństwo jest integralną częścią projektowania systemów — od początku, a nie jako dodatek. Konieczne jest strategiczne podejście do równoważenia zysków z konwergencji z nowym poziomem ryzyka, jaki ona generuje.

Krajobraz zagrożeń: ewolucja ataków na systemy OT/ICS

Wraz z postępującą konwergencją IT i OT, środowiska przemysłowe stały się bardziej narażone na cyberataki. Nowe wektory i techniki pozwalają atakującym przedostawać się do wcześniej izolowanych systemów, czyniąc ich ochronę coraz trudniejszą.

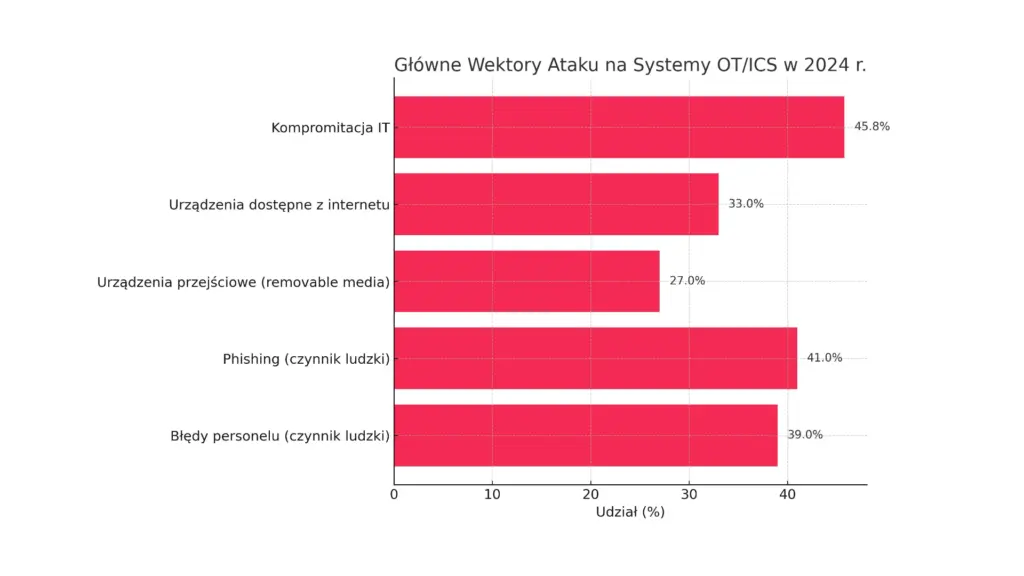

Obecnie najczęstszym punktem wejścia do środowisk OT jest kompromitacja systemów IT. Według danych SANS Research Program, aż 45,8% incydentów miało swój początek właśnie w infrastrukturze IT, a inne źródła wskazują choćby na 58% powiązanych naruszeń. Przestępcy wykorzystują te podatności jako bramę do słabiej zabezpieczonych sieci OT.

Istotnym zagrożeniem są również urządzenia podłączone bezpośrednio do internetu. W styczniu 2024 r. Shodan zidentyfikował blisko 110 tys. urządzeń ICS dostępnych online, w tym ponad 6,5 tys. sterowników PLC. Brak podstawowych zabezpieczeń w wielu czujnikach i licznikach IIoT sprawia, iż łatwo stają się celem. Równie poważne ryzyko stanowią urządzenia przejściowe – laptopy serwisowe, dyski USB czy narzędzia diagnostyczne – które mogą omijać zabezpieczenia „air-gapped” i wprowadzać złośliwe oprogramowanie bez wiedzy operatorów.

Czynnik ludzki przez cały czas pozostaje jednym z głównych źródeł incydentów. Kampanie phishingowe odpowiadają za 41% przypadków przenikania do środowisk przemysłowych, a błędy personelu – za 39%. Mimo to inwestycje w szkolenia i rozwój świadomości są wciąż marginalne w porównaniu do wydatków na technologię.

W ostatnich latach gwałtownie wzrosła liczba ataków typu ransomware. IndustryARC podaje, iż aż 80% ataków na OT jest powiązanych z tym typem zagrożenia, a w Polsce liczba takich incydentów wzrosła sześciokrotnie. Głośne przypadki z drugiej połowy 2023 roku objęły m.in. firmy Clorox, Boeing, Johnson Controls i Port Nagoya.

Coraz większą uwagę budzą również ataki na łańcuchy dostaw, takie jak ten na Polyfill.io w czerwcu 2024 r., który dotknął ponad 100 tys. witryn. Według HP, co piąta firma doświadczyła naruszeń związanych z dostawami sprzętu.

Równolegle nasila się cyberaktywizm. W Polsce widoczny jest wzrost działań grup prorosyjskich, takich jak NoName057(16), które przeprowadzały skoordynowane ataki DDoS na firmy transportowe. Globalnie, Cyber Av3ngers atakowali sterowniki PLC Unitronics, zakłócając dostawy wody w USA i Irlandii. najważniejsze incydenty – takie jak Stuxnet, atak na sieć energetyczną Ukrainy czy Colonial Pipeline – pokazały, iż cyberataki mogą mieć realne konsekwencje fizyczne. Potwierdzają to też dane z drugiej połowy 2023 roku, gdzie według Kaspersky aż 37,5% incydentów miało materialne skutki – od strat finansowych (356 mln USD w przypadku Clorox), po całkowite zawieszenie działalności (KNP Logistics, port w Nagoi).

Tradycyjne ataki IT koncentrują się głównie na danych. Jednak w przypadku OT stawką są procesy fizyczne, bezpieczeństwo ludzi i ciągłość działania krytycznej infrastruktury. Raporty coraz częściej dokumentują szkody wywołane bezpośrednio w zautomatyzowanych systemach, takie jak awarie stacji paliw czy wodociągów. To przesuwa cyberbezpieczeństwo OT z obszaru IT do domeny bezpieczeństwa narodowego i operacyjnego.

W Polsce sytuacja jest szczególnie wymagająca. CERT Polska zarejestrował w 2023 roku ponad 80 tys. unikalnych incydentów – ponad dwa razy więcej niż rok wcześniej. Według raportu Microsoftu nasz kraj był trzecim najczęściej atakowanym państwem w Europie przez państwowe grupy cyberprzestępcze. Celami były m.in. administracja publiczna (atak ransomware na Powiat Jędrzejowski), sektor medyczny, a także firmy AIUT i Atende, które straciły łącznie ponad 6 TB danych.

Głośne były także wycieki z POLADA (250 GB wrażliwych danych sportowców) oraz atak dezinformacyjny na PAP w maju 2024 r., który wywołał spekulacje o rosyjskim zaangażowaniu. W lipcu 2024 r. Polska stała się celem zmasowanych ataków DDoS w odpowiedzi na propozycję zestrzeliwania rosyjskich rakiet nad Ukrainą.

Szczególnie niepokojący jest wzrost ataków na urządzenia OT podłączone do internetu – zwłaszcza w kontekście krytycznej infrastruktury. Położenie geopolityczne Polski oraz wsparcie dla Ukrainy czynią ją celem operacji zakłócających, które uderzają w systemy OT/ICS bez potrzeby konfrontacji militarnej. To pokazuje, iż bezpieczeństwo OT to już nie tylko kwestia techniczna, ale strategiczna. Wymaga skoordynowanych działań rządu, biznesu i międzynarodowych partnerów, by skutecznie bronić się przed nowym typem zagrożeń.

Rynek ochrony systemów OT i ICS: wartość, prognozy i czynniki wzrostu

Cyberbezpieczeństwo systemów OT i ICS, jeszcze do niedawna traktowane jako niszowy segment rynku, dziś znajduje się w fazie dynamicznego wzrostu. Jest to efekt rosnącej skali zagrożeń, cyfryzacji przemysłu oraz strategicznego znaczenia infrastruktury operacyjnej.

W 2024 roku globalna wartość rynku zabezpieczeń OT waha się w zależności od źródła – NextMSC szacuje ją na 24,67 mld USD, Business Research Insights na 20,7 mld USD, Precedence Research na 22,86 mld USD, a IndustryARC na 10,24 mld USD. Różnice wynikają z odmiennych metodologii i zakresów analiz, jednak wspólny mianownik pozostaje niezmienny: rynek jest znaczący i stale rośnie.

W Polsce wartość rynku cyberbezpieczeństwa szacowana jest na około 2,5–3 mld zł w 2024 roku, przy czym cały ekosystem rozwiązań – obejmujący m.in. usługi chmurowe, centra danych i backup – może osiągnąć choćby 12 mld zł.

Prognozy wzrostu są równie imponujące. Do 2030 roku rynek globalny ma osiągnąć od 82 do choćby 122 mld USD, w zależności od raportu, przy rocznej stopie wzrostu (CAGR) mieszczącej się w przedziale od 15% do 25%. Gartner prognozuje 18,5% CAGR do 2027 roku, McKinsey – 15% rocznie do 2030. Polska notuje dwucyfrowe tempo wzrostu od 2021 roku.

Rozbieżności w szacunkach – zarówno wartości rynku, jak i tempa wzrostu – pokazują, iż rynek cyberbezpieczeństwa OT wciąż dojrzewa. Brakuje jednolitej definicji i standardów pomiaru, co utrudnia porównywanie ofert i analiz. Dla organizacji oznacza to konieczność ostrożnej interpretacji danych rynkowych, a dla dostawców – potrzebę klarownego komunikowania swojej propozycji wartości w złożonym i ewoluującym środowisku.

Głównym czynnikiem wzrostu pozostaje rosnąca liczba i złożoność ataków – wydarzenia takie jak atak ransomware na Colonial Pipeline pokazały, jak poważne mogą być konsekwencje dla infrastruktury krytycznej. Wzrost inwestycji napędza także rozwój IIoT i Przemysłu 4.0, który zwiększa liczbę połączeń w środowiskach OT i tym samym rozszerza powierzchnię ataku.

Konwergencja IT i OT, choć podnosi efektywność operacyjną, wymaga bardziej zaawansowanych strategii bezpieczeństwa, zdolnych do zarządzania ryzykiem w obu środowiskach. Dodatkowym czynnikiem przyspieszającym wdrożenia są regulacje – takie jak dyrektywa NIS2 w UE, standardy ISA/IEC 62443, NIST czy NERC CIP. W przeciwieństwie do inwestycji motywowanych skutkami ataków lub optymalizacją operacyjną, regulacje prawne tworzą obowiązek inwestycji niezależnie od świadomości zagrożeń czy gotowości budżetowej. W ten sposób zapewniają one stabilną podstawę wzrostu rynku, niezależną od cykli koniunkturalnych.

Mimo dynamicznego wzrostu, sektor cyberbezpieczeństwa OT/ICS wciąż mierzy się z istotnymi barierami. Wysokie koszty wdrożenia zniechęcają zwłaszcza mniejsze firmy, a chroniczny brak specjalistów ogranicza zdolność organizacji do zabezpieczenia infrastruktury. Tylko 9% profesjonalistów z obszaru cyberbezpieczeństwa i automatyzacji koncentruje się dziś wyłącznie na ochronie ICS/OT.

Dodatkowym wyzwaniem pozostaje integracja nowoczesnych zabezpieczeń z przestarzałymi systemami, które dominują w środowiskach OT. Konieczność kosztownego retrofittingu i zastosowania niestandardowych rozwiązań sprawia, iż wiele firm odkłada inwestycje mimo rosnących zagrożeń.

Wszystko to pokazuje, iż mimo silnego impetu rozwojowego, rynek ochrony systemów OT/ICS przez cały czas wymaga doprecyzowania standardów, rozbudowy kompetencji i lepszego wsparcia dla wdrożeń – szczególnie w sektorze MŚP i w krajach rozwijających się.

Trendy i innowacje technologiczne w cyberbezpieczeństwie OT/ICS

Rynek ochrony systemów OT i ICS dynamicznie się rozwija, a nowe technologie i podejścia są odpowiedzią na rosnącą złożoność i skalę zagrożeń. najważniejsze innowacje zmieniają sposób, w jaki organizacje chronią krytyczną infrastrukturę operacyjną.

Na znaczeniu zyskuje architektura Zero Trust, oparta na zasadzie „nigdy nie ufaj, zawsze weryfikuj”. W 2024 roku już 58% organizacji wdraża to podejście w środowiskach OT, co stanowi duży wzrost względem 21% w 2022 roku. W modelu tym każda jednostka – użytkownik, urządzenie, czy sieć – traktowana jest jako potencjalne zagrożenie, dopóki nie zostanie zweryfikowana. Szczególną rolę odgrywają tu takie mechanizmy jak uwierzytelnianie wieloskładnikowe, kontrola dostępu, zarządzanie tożsamością oraz podatnościami.

Tradycyjny model bezpieczeństwa, oparty na fizycznej izolacji i ochronie perymetrycznej, traci na znaczeniu w zintegrowanym krajobrazie IT/OT. W jego miejsce pojawia się mikrosegmentacja, która pozwala tworzyć „mikroperymetry” wokół poszczególnych zasobów. To podejście ogranicza lateralny ruch zagrożeń i minimalizuje skutki ewentualnego ataku. Gartner prognozuje, iż do 2027 roku jedna czwarta firm wdrażających Zero Trust będzie korzystać z więcej niż jednej formy mikrosegmentacji – w porównaniu do zaledwie 5% w 2025 roku.

Równolegle coraz większą rolę odgrywa sztuczna inteligencja i uczenie maszynowe. Technologie AI/ML są w stanie analizować miliony zdarzeń w czasie rzeczywistym, wykrywając anomalie znacznie szybciej niż tradycyjne, oparte na sygnaturach metody. Pozwalają na automatyczne reagowanie na nowe zagrożenia, bez konieczności manualnej interwencji. Wykorzystanie AI w systemach wykrywania wzrosło o 76% rok do roku, a wartość globalnego rynku AI w cyberbezpieczeństwie ma wzrosnąć z 15 mld USD w 2021 roku do 135 mld USD w 2030. Dzięki temu „niewidzialne” wcześniej zagrożenia w środowiskach OT stają się wykrywalne i możliwe do zneutralizowania zanim zakłócą procesy krytyczne.

Coraz więcej organizacji sięga także po rozwiązania chmurowe i zarządzane usługi bezpieczeństwa (MSS). Chmura oferuje elastyczność, skalowalność i efektywność kosztową, szczególnie istotną dla małych i średnich firm. Z kolei MSS zapewniają ciągłe monitorowanie zagrożeń, reagowanie na incydenty i zdalną ochronę systemów OT – bez konieczności budowania wewnętrznych zespołów ekspertów.

Wraz z dojrzewaniem rynku, organizacje coraz częściej przyjmują podejście „Secure by Design”, czyli projektowania systemów OT z wbudowanymi mechanizmami bezpieczeństwa od samego początku. To odejście od modelu, w którym zabezpieczenia dodawane są dopiero po wdrożeniu. Równocześnie rozwija się koncepcja odporności operacyjnej – integracja cyberbezpieczeństwa z kluczowymi procesami, szybkie reagowanie na incydenty i skuteczne strategie odzyskiwania stają się standardem w zarządzaniu ryzykiem przemysłowym.

Razem te podejścia wyznaczają nową erę w ochronie OT/ICS – od reaktywności do proaktywności, od izolacji do integracji, od zabezpieczeń punktowych do architektur kompleksowych i odpornych na zakłócenia.

6 miesięcy temu

6 miesięcy temu