Firmowe software firmy Ledger, które obsługuje jej sztandarowy produkt, kryptowalutowy portfel sprzętowy, jest w istocie pasem transmisyjnym poufnych informacji. Na bieżąco transferuje do firmy prywatne dane swoich posiadaczy – w tym informacje dotyczące tożsamości czy aktualny stan posiadania.

Innymi słowy, może być gorzej, niż sądzono – choćby po tegorocznych wpadkach, gdy firma przyznała się do backdoorów w kodzie. I żeby było „zabawniej”, zawiera ono też mechanizmy, które mają uniemożliwić użytkownikom portfela dezaktywowanie agresywnego wykradania danych przez firmę Ledger.

![]()

No patrzcie państwo, nie da się bez śledzenia

Informację tej treści opublikował deweloper Rektbuildr. Pracował on nad alternatywnym oprogramowaniem do portfela. W toku prac, metodą prób i błędów, doszedł on do wniosku, iż firmware, służące do „zarządzania” portfelem zachowuje się dziwnie (zasadne jest tu pytanie, czy zarządzającym aby na pewno jest tu użytkownik…?).

Oddając głos autorowi spostrzeżeń:

Ledger Live embeds the genuine check into the apps listing procedure. As it is, they always doxx your device when installing or updating apps and firmware. I removed most tracking in Lecce Libre, but they still track you regardless.

For the past couple days I'd been trying to… pic.twitter.com/Q1aF1qpjge

I dalej:

Did some work on Lecce Libre (REKT version of Ledger Live 🤪) over the holiday. It's a hobby project so I gotta do with whatever free time I find.

Still LOTS to go, but this already is 100x more private than the factory Ledger Live. It still tracks deviceID before it allows you…

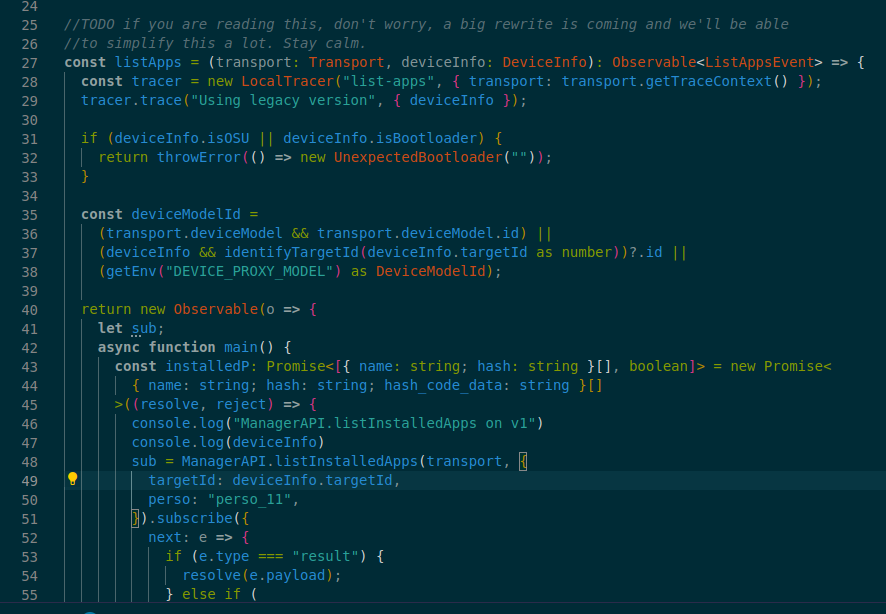

Rektbuildr opisał problem szerzej na forum crypto.bi. Dodał też przy tym zrzuty kodu, który odpowiada za owe interesujące funkcje:

W skrócie – kiedykolwiek, ktokolwiek łączy portfel firmy Ledger z siecią lub używa go do transakcji czy transferu, firma wie, kto to czyni, gdzie się znajduje, jakiego sprzętu używa i o jaką sumę kryptowaluty chodzi. Warto zaufać „bezpieczeństwu” oferowanemu przez uznanych producentów…

![]()

Portfel z „wrażeniami” w pakiecie

Ledger nie skomentował publicznie sprawy. Miał natomiast skontaktować się z Rektbuilderem i zwrócić się o feedback. Tak jakby firma, jako wcielenie niewinności, zupełnie nie wiedziała, o co chodzi, a dane użytkowników trafiały do niej całkowitym przypadkiem. Ot, zabłądziły w internecie i same wpadły na serwery Ledgera.

Sup fam!

Wanna update you on this whole Ledger thing

Ledger got in touch with me (at a high level, so thanks Ledger for that) and we're having a great technical (and friendly) conversation back and forth

Some things I'd like to share with up front:

1 – I'm an individual…

Nie jest to, jak prawdopodobnie pamięta liczne grono, pierwsza tego typu wpadka firmy. W maju tego roku Ledger zmuszony był przyznać się, iż bez wiedzy użytkowników zawierała w oprogramowaniu swych portfeli backdoory. Rzekomo w celu troski o „bezpieczeństwo” [taaa, na pewno – przyp. Red.].

Zaś zaledwie dwa tygodnie temu, w połowie grudnia, portfel tej firmy okazał się być podatny na ataki hakerskie. Zabezpieczenie przez podobnymi atrakcjami pierwotnie było przy tym jednym z głównych celów i racji istnienia portfeli sprzętowych.

Pozostaje więc pytanie, po co płacić niemałe środki za produkty, które nie tylko nie zapewniają tego, co miały, ale same wystawiają posiadacza na nową gamę zagrożeń?

![]()

1 rok temu

1 rok temu